【Windowsの認証について(認証・認可)】

このHPは、Windowsの認証(認証・認可)についてまとめたものです。

1-1 認証と認可

ActiveDirectoryによりドメイン環境を構築することで、ユーザーやコンピューターなどのリソースを一元管理できるようになる。

とても便利な環境となるが、一元管理は不正アクセスなど攻撃者に狙われやすい。

そのため、セキュリティ対策は万全に実施する必要がある。 そしてそのための仕組みとして「認証」と「認可」を利用する。

ドメインコントローラー最大の目的は、「認証」と「認可」を行うこと。

「認証」とは、アクセスした利用者が、正当な利用者かどうか判定する作業の事。一般的には、ユーザー名とパスワードを入力して、本人かどうかの確認の作業が「認証」。

認証が成功すると、認証サーバーからクライアントに「TGT」が渡される。

TGTは、クライアントが認証サーバーによって、身元を証明されたことを示すチケットの役割を果たすもので、暗号化されている。

「認可」とは、ユーザーが特定の資源にアクセスできるかどうかを決定するプロセスの事で、Windowsでは、「アクセス制御リスト(ACL)」と呼ばれる機能を使用している。認証に成功した利用者の権限に応じて、資源の利用を許可する。

1-2 ログオンとログオフ

WindowsServerでは、不正な利用者によるネットワークの使用を避け、正しい利用者である事を確認するために、「ユーザー名」と「パスワード」を入力する。これを「ログオン」といい、ログオンによってセキュリティを強化することを「ログオンセキュリティ」という。

ユーザー名やパスワードの情報は、ローカルコンピューターまたは、ActiveDirectoryドメインコントローラーのディレクトリデータベースに登録/保管されている。

「ログオン」は、このディレクトリデータベースへのユーザー情報の照会。

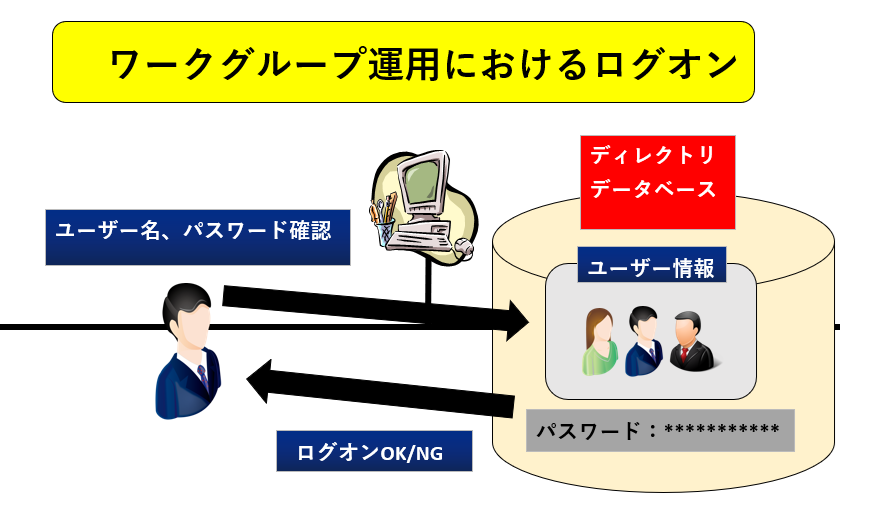

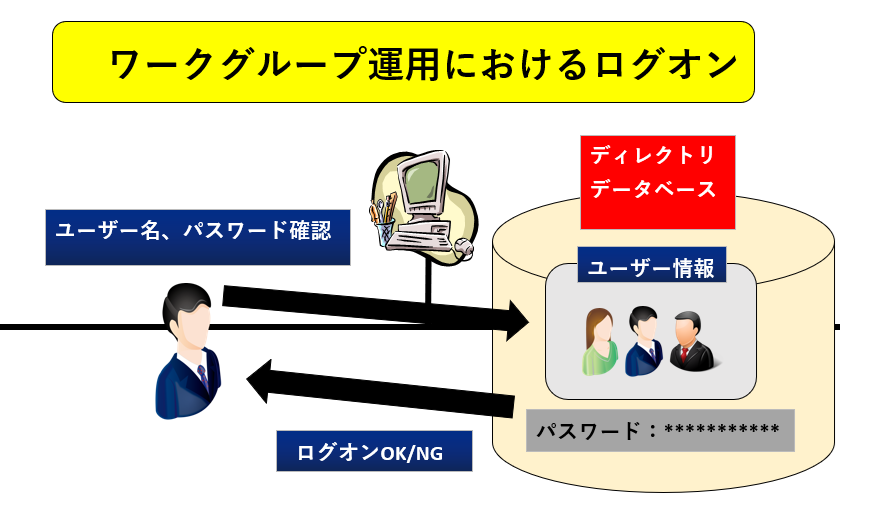

1-3 ワークグループにおけるログオン

ワークグループ運用でのログオンは、各コンピューター管理するディレクトリデータベースを使用した認証。

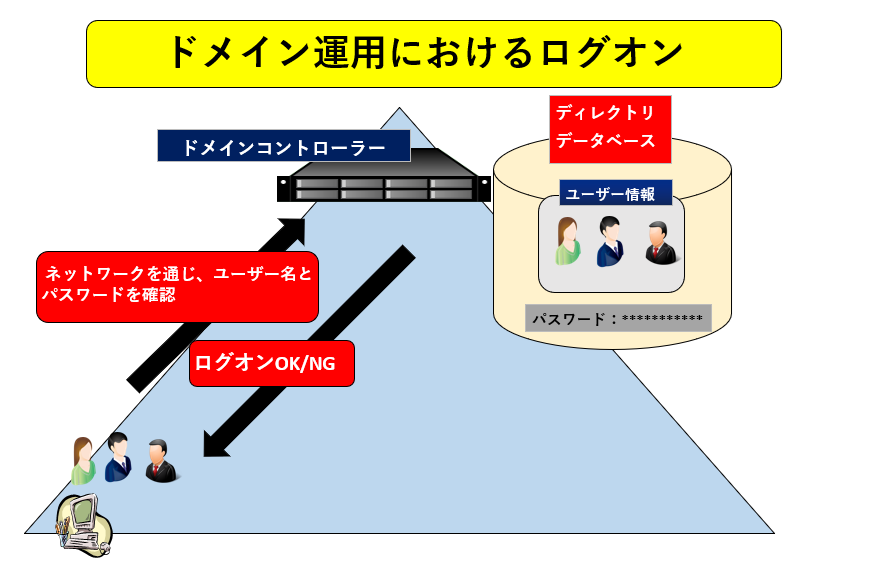

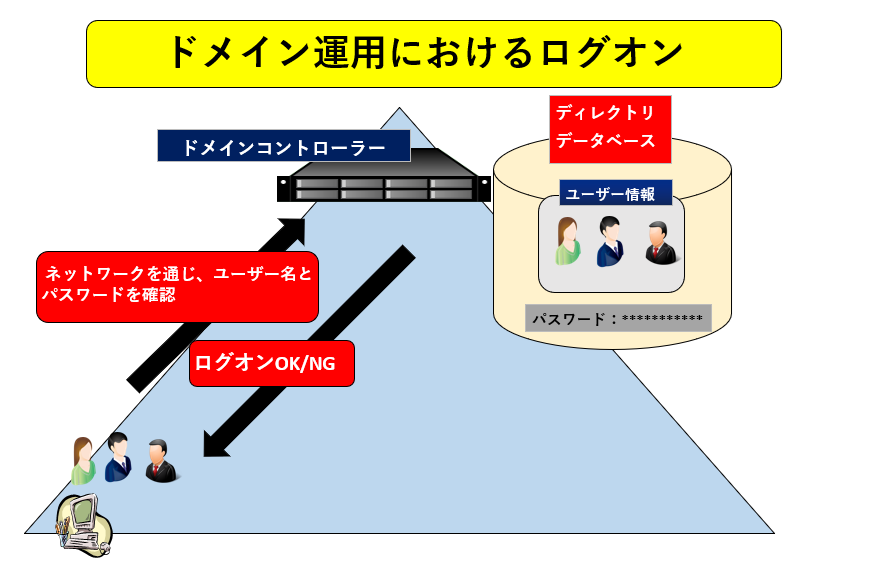

1-4 ドメインにおけるログオン

ドメインの運用におけるログオンは、ドメインコントローラーが管理するディレクトリデータベースを使用した認証。

《ログオン先》でドメイン名を選択してログオンを行う。

WindowsServerに搭載されているActiveDirectoryでは、「KerberosVersion 5」を採用し、強固なセキュリティを提供する

WindowsNT4.0以前は、「NTLMv2」が実装されていて、Windows2000以降のActiveDirectory環境では「Kerberos Version 5」 が実装されている。

Windows2000以降のOSでも下位互換性が維持されていて、NTLM認証が動作する。

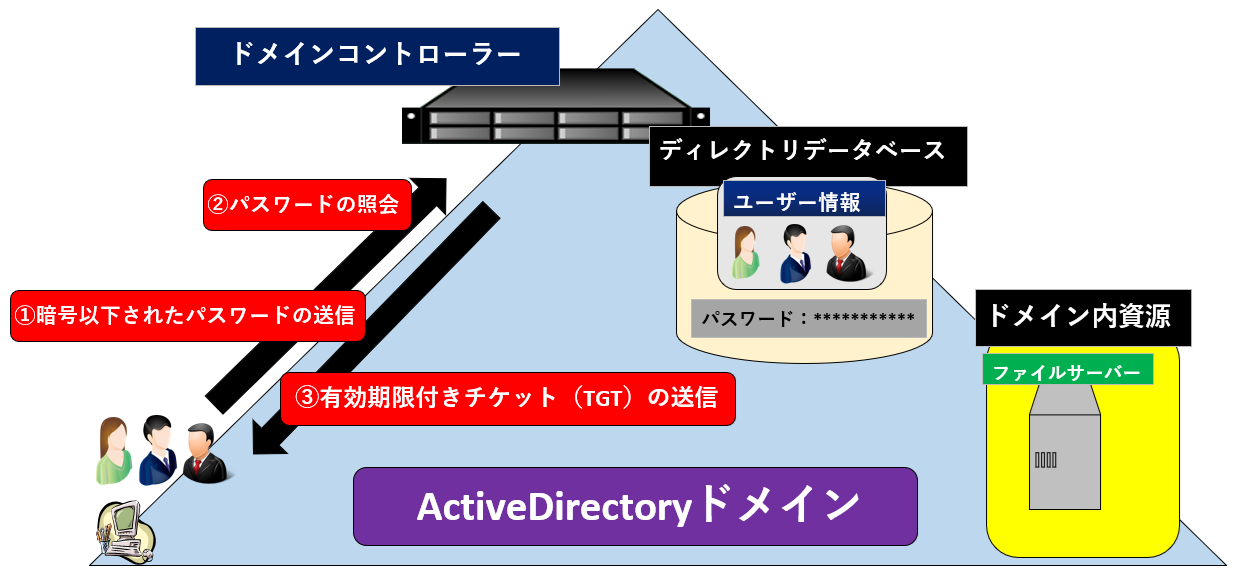

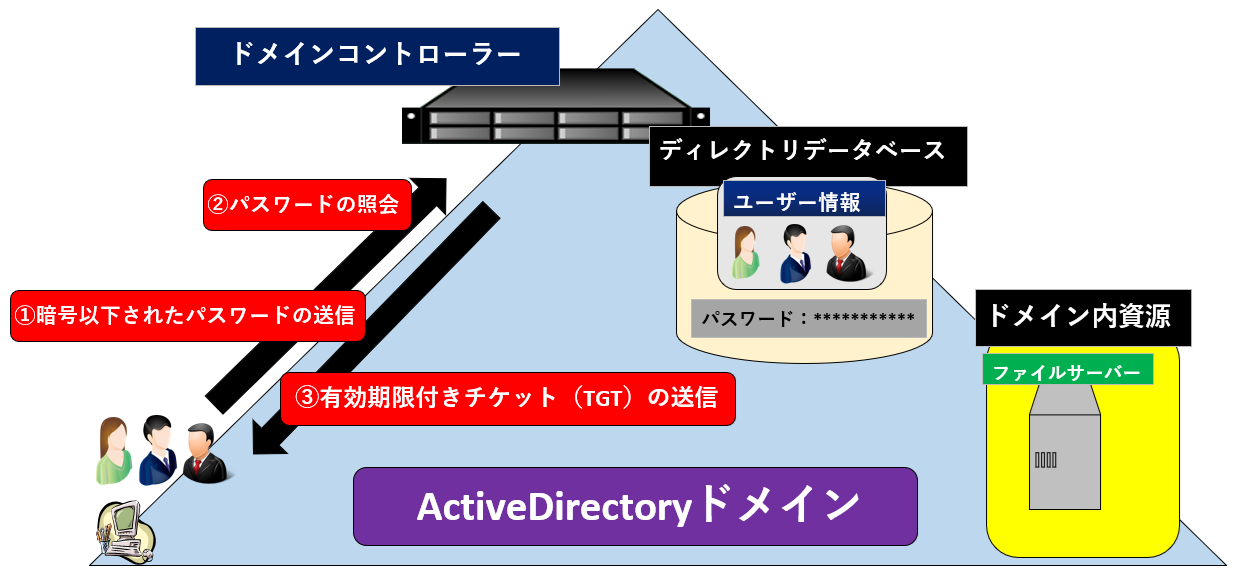

◆Kerberos認証と認可

ActiveDirectoryは、「Kerberos認証」を利用する。これは、ドメインコントローラーで認証を行う初期ログオンと、対象とするサーバーに対するアクセス認証の2段階で行われる。Kerberosサーバ(KDC)の機能は、Windowsではドメインコントローラー(DC)に与えられるため、WindowsKerberos認証では、実質ドメインコントローラー(DC)に認証要求を行うことになるまず、初期ログオンを実行する手順は下記の通り。

①クライアントで、ユーザーが入力したユーザー名、パスワードを暗号化し、ドメインコントローラー(KDC)へ送信する。

②ドメインコントローラー(KDC)は、送られてきたパスワードをActiveDirectoryデータベースに登録されたパスワードと照合する。

③正しいパスワードだった場合は、ドメインコントローラー(KDC)が、そのユーザーが本物であるという「有効期限チケット」を発行し、クライアントに送信する。このチケットは、今後サーバーにアクセスするためのチケットとして使用するため、「チケット許可チケット(TGT)」と呼ばれる。

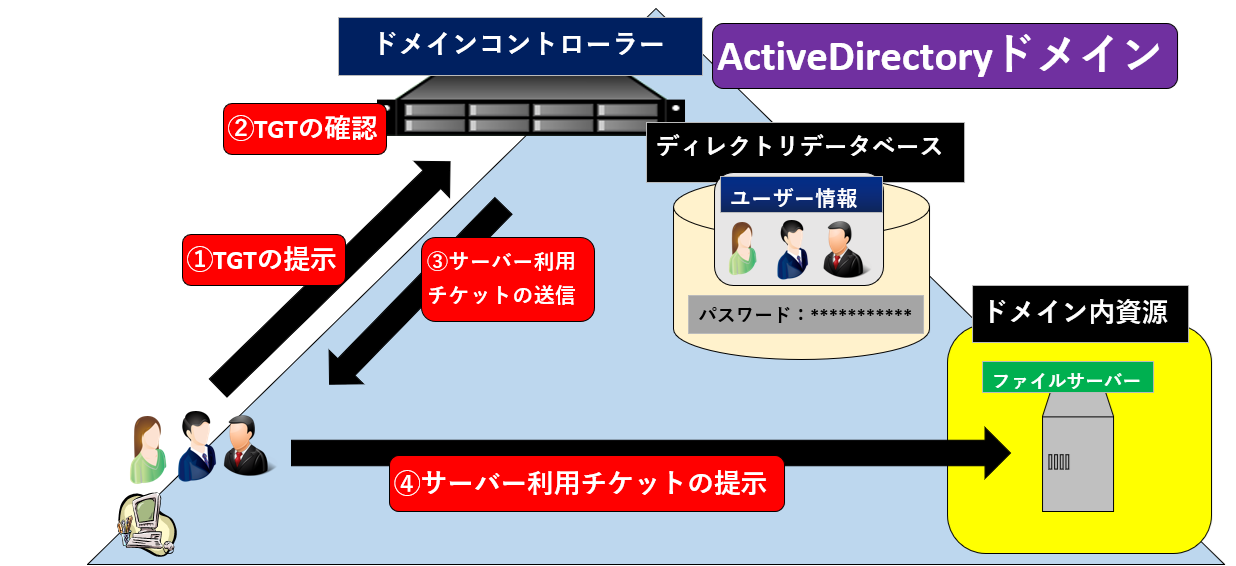

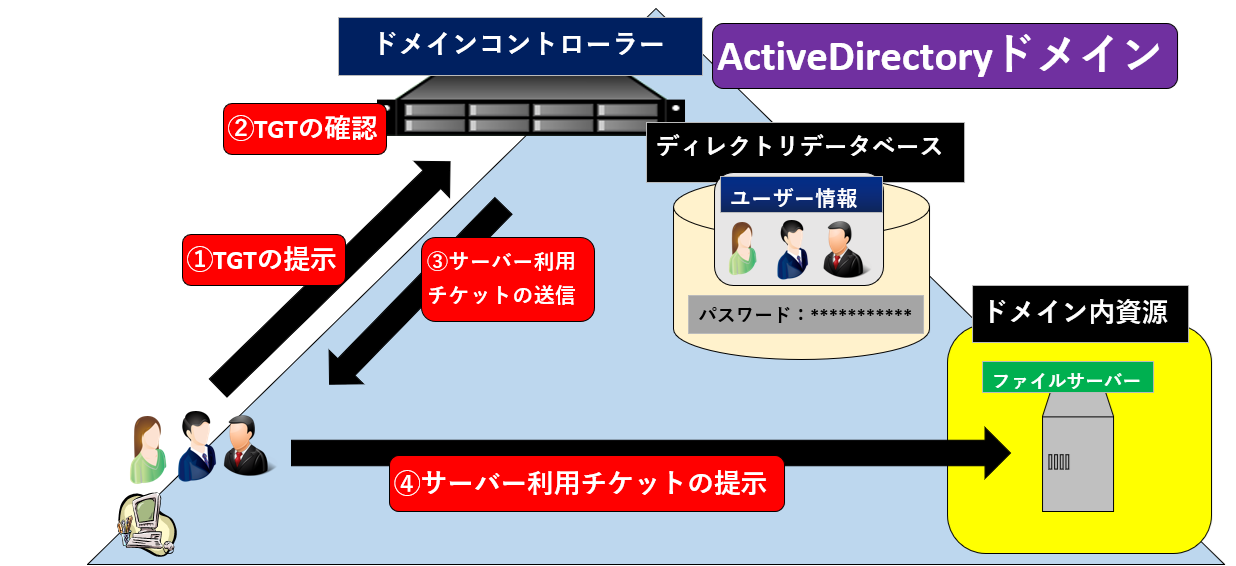

続いてファイルサーバー等のサーバーにアクセスする時の手順。

下記の手順でアクセス認証が行われる。

①ユーザーは、TGTを添付してファイルサーバーの利用許可をドメインコントローラ(KDC)に要求する。

②ドメインコントローラー(KDC)はTGTと認証情報を確認する。TGTにはドメインコントローラー(KDC)しか知らない情報が暗号化されている。そのため、TGTを提示するすることで、以前認証したユーザーであることが分かる。

③ドメインコントローラー(KDC)は、ユーザーに「サービス利用チケット」を送信する。

④ユーザーは、受け取ったサービスチケットをファイルサーバーに提示して認証を受ける。

サービス利用チケットに、ファイルサーバーとドメインコントローラー(KDC)しか暗号化できないデーターが含まれていることを確認する。

これにより、ユーザーの認証が完了し、ファイルサーバーにアクセスできるようになる。

このHPは、Windowsの認証(認証・認可)についてまとめたものです。

1-1 認証と認可

ActiveDirectoryによりドメイン環境を構築することで、ユーザーやコンピューターなどのリソースを一元管理できるようになる。

とても便利な環境となるが、一元管理は不正アクセスなど攻撃者に狙われやすい。

そのため、セキュリティ対策は万全に実施する必要がある。 そしてそのための仕組みとして「認証」と「認可」を利用する。

ドメインコントローラー最大の目的は、「認証」と「認可」を行うこと。

「認証」とは、アクセスした利用者が、正当な利用者かどうか判定する作業の事。一般的には、ユーザー名とパスワードを入力して、本人かどうかの確認の作業が「認証」。

認証が成功すると、認証サーバーからクライアントに「TGT」が渡される。

TGTは、クライアントが認証サーバーによって、身元を証明されたことを示すチケットの役割を果たすもので、暗号化されている。

「認可」とは、ユーザーが特定の資源にアクセスできるかどうかを決定するプロセスの事で、Windowsでは、「アクセス制御リスト(ACL)」と呼ばれる機能を使用している。認証に成功した利用者の権限に応じて、資源の利用を許可する。

1-2 ログオンとログオフ

WindowsServerでは、不正な利用者によるネットワークの使用を避け、正しい利用者である事を確認するために、「ユーザー名」と「パスワード」を入力する。これを「ログオン」といい、ログオンによってセキュリティを強化することを「ログオンセキュリティ」という。

ユーザー名やパスワードの情報は、ローカルコンピューターまたは、ActiveDirectoryドメインコントローラーのディレクトリデータベースに登録/保管されている。

「ログオン」は、このディレクトリデータベースへのユーザー情報の照会。

1-3 ワークグループにおけるログオン

ワークグループ運用でのログオンは、各コンピューター管理するディレクトリデータベースを使用した認証。

1-4 ドメインにおけるログオン

ドメインの運用におけるログオンは、ドメインコントローラーが管理するディレクトリデータベースを使用した認証。

《ログオン先》でドメイン名を選択してログオンを行う。

WindowsServerに搭載されているActiveDirectoryでは、「KerberosVersion 5」を採用し、強固なセキュリティを提供する

WindowsNT4.0以前は、「NTLMv2」が実装されていて、Windows2000以降のActiveDirectory環境では「Kerberos Version 5」 が実装されている。

Windows2000以降のOSでも下位互換性が維持されていて、NTLM認証が動作する。

◆Kerberos認証と認可

ActiveDirectoryは、「Kerberos認証」を利用する。これは、ドメインコントローラーで認証を行う初期ログオンと、対象とするサーバーに対するアクセス認証の2段階で行われる。Kerberosサーバ(KDC)の機能は、Windowsではドメインコントローラー(DC)に与えられるため、WindowsKerberos認証では、実質ドメインコントローラー(DC)に認証要求を行うことになるまず、初期ログオンを実行する手順は下記の通り。

①クライアントで、ユーザーが入力したユーザー名、パスワードを暗号化し、ドメインコントローラー(KDC)へ送信する。

②ドメインコントローラー(KDC)は、送られてきたパスワードをActiveDirectoryデータベースに登録されたパスワードと照合する。

③正しいパスワードだった場合は、ドメインコントローラー(KDC)が、そのユーザーが本物であるという「有効期限チケット」を発行し、クライアントに送信する。このチケットは、今後サーバーにアクセスするためのチケットとして使用するため、「チケット許可チケット(TGT)」と呼ばれる。

続いてファイルサーバー等のサーバーにアクセスする時の手順。

下記の手順でアクセス認証が行われる。

①ユーザーは、TGTを添付してファイルサーバーの利用許可をドメインコントローラ(KDC)に要求する。

②ドメインコントローラー(KDC)はTGTと認証情報を確認する。TGTにはドメインコントローラー(KDC)しか知らない情報が暗号化されている。そのため、TGTを提示するすることで、以前認証したユーザーであることが分かる。

③ドメインコントローラー(KDC)は、ユーザーに「サービス利用チケット」を送信する。

④ユーザーは、受け取ったサービスチケットをファイルサーバーに提示して認証を受ける。

サービス利用チケットに、ファイルサーバーとドメインコントローラー(KDC)しか暗号化できないデーターが含まれていることを確認する。

これにより、ユーザーの認証が完了し、ファイルサーバーにアクセスできるようになる。